Determinare l'identità di chi ci ha scritto una email non è sempre semplice: data la natura del protocollo SMTP, chiunque potrebbe spedire una email, facendo finta di essere qualcun altro.

È notizia di questi giorni che il gruppo di lavoro Authindicators (capitanato dagli esperti di cyber sicurezza Agari e che include rappresentanti di Comcast, Valimail, Google, Microsoft e Oath) ha annunciato il piano di beta riservata di BIMI (Brand Indicators for Message Identification, ovvero Indicatori del Marchio per l'Identificazione del Messaggio).

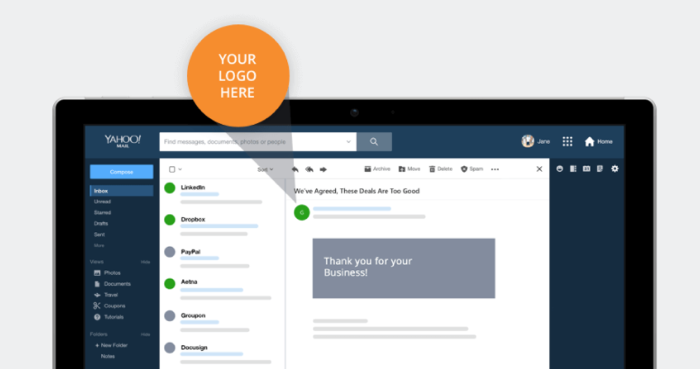

BIMI, in parole molto semplici, è uno standard aperto che consentirà, ai sender con domini autenticati secondo le procedure DMARC, di presentare il proprio logo grafico a webmail e programmi di posta, che potranno mostrarlo agli utenti, rendendo dunque i brand autenticati visibili e riconoscibili da subito.

Sicurezza, SMTP, DMARC

Il protocollo SMTP (Simple Mail Transfer Protocol), che regola la consegna delle email, è uno degli standard più vecchi di internet (la prima stesura risale al 1982, RFC 821) ed è stato scritto in un tempo in cui non si poteva immaginare la diffusione che avrebbe assunto il mezzo e i problemi di sicurezza che sarebbero poi sorti.

Anche la sua versione più recente, RFC 5321 del 2008, fa solo riferimenti generici alle questioni di sicurezza, così l'email è diventata per anni terreno fertile per abusi di ogni tipo, dal semplice spam, fino al phishing, allo scamming alle tecniche di spoofing, social engineering e "man in the middle".

Nel tempo si è tentato da varie parti di porre rimedio al dilagare di queste pratiche: questi tentativi hanno portato alla nascita di SPF, DKIM, DMARC e StartTLS. L'adozione di questi diversi layer di firma, policy, sicurezza e criptazione sta avendo percorsi altalenanti.

Non essendo standard "obbligatori" per l'utilizzo del servizio di posta, sono infatti i comportamenti dei big del settore a determinare il successo o meno di un dato "standard". Nell'ultimo anno e mezzo Google ha sicuramente influito in parte di questo percorso.

Se è vero che SPF consente al server ricevente di sapere se il server di invio è titolato ad inviare email per un determinato sender, e che DKIM è un mezzo per verificare l'integrità dell'email di un dominio sender, gran parte delle email viene ancora scambiata senza questi parametri, rendendo più difficoltoso il lavoro del server ricevente.

Nei fatti un server che riceve email che falliscono i check SPF e DKIM (o che ne sono privi) non ha elementi per decidere come comportarsi; per questo è stato pensato lo standard DMARC, che ha appunto il compito di indicare ai server riceventi quali azioni intraprendere in questi casi.

Dunque, come abbiamo già visto qui, un record DMARC (che va inserito a livello di dns) può dire al nostro server ricevente, in caso di mancata corrispondenza di firma DKIM e record SPF del dominio del mittente di

- accettare l'email (non fare nulla, dunque), ma segnalarci il "possibile abuso" ad un determinato indirizzo,

- mettere in quarantena (in spam) l'email e avvisarci,

- rigettare l'email e avvisarci

Per il momento l'adozione delle policy DMARC era consigliata a banche, istituti di credito, enti governativi, a tutti gli attori per cui fosse indispensabile proteggersi da tentativi di phishing e spoofing.

Negli ultimi anni anche grandi fornitori di email gratuite (Yahoo, ad esempio, o Libero in Italia) hanno scelto di abbracciare le policy, per proteggersi dagli abusi compiuti da email collegate ai loro domini, ma inviate da sistemi terzi.

BIMI, loghi e autenticazione "grafica"

Qual è lo scopo di BIMI e del gruppo di lavoro che lo ha pensato?

Nel video qui sopra, Marcel Becker, director of product management in OATH (Verizon, Yahoo, AOL), spiega che l'adozione di BIMI è una situazione win-win per le piattaforme email e le aziende che inviano: lo scopo finale è dunque quello di diffondere il più possibile l'uso dei vari layer di firma e autenticazione (SPF, DKIM e DMARC), consentendo ai grandi gestori di email di avere una mole più significativa di traffico verificato, cosa che aiuterebbe non poco nell'individuazione di tentativi di scam e phishing.

Le aziende, dal canto loro, avrebbero il "contentino" di poter pubblicare nel loro record DNS il logo da utilizzare, ottenendo una esposizione maggiore dello stesso e la garanzia di consistenza sulle varie piattaforme.

Marcel Becker dichiara che si partirà con una esperienza pilota in aprile (quindi teoricamente ora), per cui Yahoo mail (sia la versione web, sia le app mobile) comincerà a mostrare i BIMI logo di alcune realtà selezionate.

In questa fase si tratta di poche realtà selezionate, ma in previsione dell'apertura dello standard a tutte le realtà in grado di certificare i propri invii, si pone un problema di non facile soluzione: se è vero che attraverso la corrispondenza DMARC posso verificare che l'email sia stata inviata correttamente per un dato dominio mittente, chi mi garantisce che l'icona che il record DNS mi fornisce non sia usata abusivamente?

Facciamo un esempio: registriamo un dominio zamazon.it, configuriamo correttamente SPF, DKIM e DMARC, e inseriamo, volutamente, nel record DNS il logo BIMI corrispondente a quello di Amazon.

A questo punto le email inviate da zamazon.it saranno marchiate con il logo Amazon in bella vista (con evidente illecito); gli abusi perseguibili in questo senso sono molti e la riconoscibilità di un logo, in un luogo dove viene dato per certo che queste immagini siano "indicatori per l'identificazione del marchio", può essere un elemento estremamente ingannevole.

Patrick Peterson, il fondatore di Agari, è consapevole di questa problematica e, chiamato in causa sulla questione, ha dichiarato "Esisteranno Authorities per le verifiche dei marchi, che verificheranno la proprietà del dominio e del logo. In caso contrario, i primi ad adottare BIMI saranno proprio i cyber criminali".

Peterson ha anche ammesso che al momento gli ISP e i fornitori di servizi email non hanno alcuna intenzione di assumere quel ruolo, per cui per i primi anni saranno le authorities per i certificati online (le stesse che rilasciano i certificati ssl per i siti web) ad occuparsene.

In ogni caso questo significa che per utilizzare i loghi BIMI sarà necessario certificarsi, ed evidentemente i certificati non saranno gratuiti, tutt'altro.

Al momento la discussione è ancora aperta, e i primi test si baseranno dunque unicamente su una serie di domini e marchi ben conosciuti, quindi su accordi di fiducia reciproca.

Ancora una volta ci pare che siano sforzi non completamente centrati, che tendono ad aprire più problemi di quelli che vorrebbero risolvere; solo il tempo potrà dirci se anche il BIMI finirà fra i progetti naufragati sul nascere, oppure diventerà davvero uno standard per chiunque invii email professionalmente.

Aggiungi un commento